Notas Técnicas

Sistemas Instrumentados de Seguridad

Los Sistemas Instrumentados de Seguridad (SIS) se utilizan para monitorear los valores y parámetros de una planta dentro de los límites de funcionamiento. Bajo condiciones de riesgo, deben generar alarmas y poner en condición segura, o bien realizar paradas de emergencia.

Las condiciones de seguridad y mejores prácticas de funcionamiento deben adoptarse en la planta, y son responsabilidad tanto de empleadores como de empleados. Téngase en mente que el primer concepto de las regulaciones de seguridad es garantizar que todos los sistemas sean instalados y manejados de manera segura y el segundo es que instrumentos y alarmas involucrados en seguridad funcionen con confiabilidad y eficiencia.

Los Sistemas Instrumentados de Seguridad son responsables por la seguridad operacional y garantizan las paradas de emergencia dentro de límites considerados seguros, siempre que se sobrepasen estos límites. El objetivo principal es evitar accidentes dentro y fuera de las fábricas, tales como incendios, explosiones, daños a los equipos, además de proteger la producción y la propiedad, evitando riesgos de vida o daños a la salud de las personas e impactos catastróficos a la comunidad. Ningún sistema es totalmente inmune a fallos y siempre deben proveer una condición segura en caso de fallo mecánico.

Durante muchos años los sistemas de seguridad fueron proyectados según los estándares alemanes DIN V VDE 0801 y DIN V 19250, que fueron bien aceptados por mucho tiempo por la comunidad mundial de seguridad y culminó en los esfuerzos de alcanzar un estándar internacional, el IEC 61508. Esta norma actualmente abarca todos los aspectos de seguridad industrial involucrando sistemas eléctricos, electrónicos y dispositivos programables para cualquier sector de actividad, fundamentalmente los de naturaleza electromecánica.

Los productos certificados según el IEC 61508 deben tratar básicamente 3 tipos de fallos:

- Fallos aleatorios de hardware

- Fallos de sistemas

- Fallos de causas comunes

El IEC 61508 se divide en 7 partes, de las cuales las 4 primeras son obligatorias y las 3 restantes sirven de guías de orientación:

- Parte 1: Requisitos generales

- Parte 2: Requisitos para sistemas relacionados con seguridad E/E/P/E

- Parte 3: Requisitos de Software

- Parte 4: Definiciones y abreviaturas

- Parte 5: Ejemplos de métodos para determinar los niveles de integridad de seguridad

- Parte 6: Guías de aplicación de IEC 61508-2 y IEC 61508-3

- Parte 7: Conceptos básicos de técnicas y medidas

Este estándar trata de manera sistemática todas las actividades del ciclo de vida de un SIS, Sistema instrumentado de Seguridad, y trata de la performance exigida del sistema, o sea, siempre que se alcance el nivel de SIL (nivel de integridad de seguridad) necesario, el nivel de redundancia y el intervalo de prueba quedan a criterio de quien especificó el sistema.

El IEC 61508 intenta potencializar la mejoría de los PES (Programmable Electronic Safety), que abarcan los PLC, los sistemas de control distribuido, sensores y actuadores inteligentes, etc., de manera de uniformizar los conceptos involucrados.

Recientemente diversas normas sobre desarrollo, proyecto y mantenimiento de SIS han sido elaboradas, tales como la IEC 61508, relativo a industrias en general y también la IEC 61511, vuelto a las industrias de proceso continuo, de líquido y gases.

En la práctica existen muchas aplicaciones y especificaciones de equipos con certificación SIL para utilización en sistemas de control, sin función de seguridad. También se cree que el mercado es desinformado, donde se prefiere la compra de equipos más caros, desarrollados para funciones de seguridad, pero en realidad se aplicarán en funciones de control de proceso, cuya certificación SIL no resulta en los beneficios esperados, dificultando la utilización y el funcionamiento de los equipos.

Además, la desinformación lleva a los usuarios a creer que poseen un sistema de control seguro certificado, que son no más que dispositivos de control con funciones certificadas de seguridad.

El crecimiento del uso y de las aplicaciones de equipos e instrumentos digitales es de suma importancia para los profesionales de proyectos o de instrumentación, por lo que es recomendable que se capaciten y adquieran el conocimiento de cómo determinar el desempeño exigido por los sistemas de seguridad y tengan el dominio de las herramientas de cálculos y las tasas de riesgo ubicadas dentro de límites aceptables.

Por otro lado, es necesario:

- Comprender los fallos de modo común, saber cuáles tipos de fallos seguros y no seguros son posibles en un determinado sistema, cómo prevenirlos y aún más: cuándo, cómo, dónde y cuál es el grado de redundancia más adecuado a cada aplicación.

- Definir el nivel de mantenimiento preventivo o mismo certificados de cada aplicación.

El simple uso de equipos modernos, sofisticados o certificados, por sí mismo no garantiza la mejoría de confiabilidad y seguridad de la operación, en comparación a las tecnologías tradicionales, excepto cuando el sistema se implanta bajo criterios determinados de las ventajas y limitaciones inherentes a cada tipo de tecnología existente. Además, se debe tener en cuenta toda la cuestión del ciclo de vida de un SIS.

Comúnmente vemos accidentes relacionados con dispositivos de seguridad, que ocurren en la operación o durante el mantenimiento. Seguramente es muy difícil evitar, durante la etapa del proyecto, que un fallo de estos venga a ocurrir en el futuro, pero a través de un proyecto criterioso y vuelto a satisfacer mejor las necesidades operacionales del usuario del sistema de seguridad, es posible eliminar o reducir considerablemente la incidencia de estas situaciones.

El funcionamiento correcto de un SIS requiere condiciones de desempeño y diagnósticos superiores a los sistemas convencionales. La operación segura de un SIS se compone de sensores, programadores lógicos, procesadores y elementos finales proyectados con la finalidad de causar una parada siempre que se estén sobrepasando límites seguros, tales como variables de proceso como presión y temperatura por encima de los límites de alarma muy alto, o aún impedir el funcionamiento indeseable de condiciones seguras de operación.

Ejemplos típicos de sistemas de seguridad:

- Sistema de Parada de Emergencia (ESD)

- Sistema de Parada de Seguridad (SSD)

- Sistema de enclavamiento de Seguridad

- Sistema de Fuego y Gas

En seguida, veremos una serie de aspectos, nuevos detalles prácticos abarcando cálculos de probabilidad, conceptos de confiabilidad, fallos y seguridad, SIS, etc.

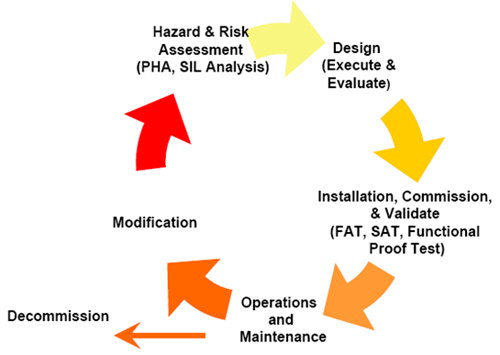

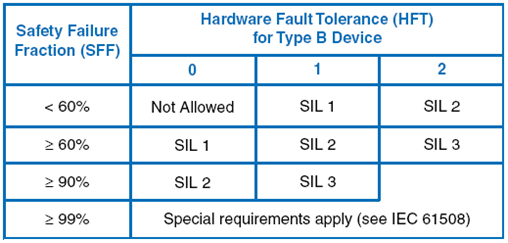

Ciclo de Vida de Seguridad

Definición: “Es un proceso de ingeniería con el objetivo específico de alcanzar y garantizar la efectividad de un SIS y permitir la reducción de niveles de riesgos a un costo rentable durante todo el tiempo de vida del sistema”.

En otras palabras, el ciclo se destina a ser un guía de evaluación de riesgo durante todo el tiempo de vida del sistema, desde la concepción del proyecto al mantenimiento diario.

¿Porque el Ciclo de Vida de Seguridad?

- Los accidentes suelen ocurrir y por eso existe la necesidad de reducirlos en frecuencia y gravedad.

- Sistemas Instrumentados de Seguridad y Ciclo de Vida de Seguridad son proyectados para minimizar riesgos.

Figura 1 – Ejemplo típico de un Ciclo de Vida de Seguridad

El Ciclo de Vida de Seguridad abarca análisis de probabilidades destinadas a garantizar la integridad del proyecto de seguridad. Además, posibilita la reducción de riesgos a un costo rentable a través de los cálculos. Mantener la integridad de un SIS durante el ciclo de vida de la fábrica es sumamente importante para la supervisión de la seguridad. Un programa efectivo de supervisión debe incluir controles y procedimientos rigurosos que garantizan:

- Identificar puntos críticos, conceptos y elegir dispositivos sensores, tecnología, logic solver (solucionador lógico), equipos y elementos finales, además de la necesidad de redundancia, que satisfacen los niveles de seguridad y la reducción calculada de riesgos. Siempre que se elijan la tecnología y la arquitectura, con un plan de análisis y revisión periódica de ellas, reevaluando la seguridad en todos sus aspectos.

- Las pruebas en cada etapa (proyecto, instalación, manejo, modificación/mantenimiento) se realicen según los requisitos de seguridad, procedimientos y normas de seguridad.

- Que el SIS vuelva a su estatus de operación normal tras el mantenimiento.

- La integridad del sistema no sea perjudicada por acceso no autorizado a la programación, puntos de trip o bypasses.

El Ciclo de Vida de Seguridad debe integrar el PSM (Process Safety Management System –Sistema de Supervisión de Seguridad del Proceso). De esta manera el mismo será adoptado y aplicado convenientemente, involucrando los colaboradores en todas las etapas y niveles de la empresa.

Análisis de Riesgos

Cuanto más riesgos un sistema tiene, más difícil es satisfacer los requisitos de un sistema seguro. Básicamente, el riesgo es la suma de la probabilidad de suceder algo indeseable con la consecuencia de esta ocurrencia.

El riesgo de un proceso se puede definir como el producto de la frecuencia de ocurrencia de un cierto evento (F) por la consecuencia resultante de la ocurrencia del evento (C).

Riesgo = F x C.

En los sistemas de seguridad la búsqueda se hace por la minimización de riesgos en niveles tolerables y se pueda determinar el nivel SIL para un lazo de control a través del control y la identificación de los riesgos del proceso. La verificación del nivel SIL puede hacerse vía la probabilidad de fallo bajo demanda (PFD).

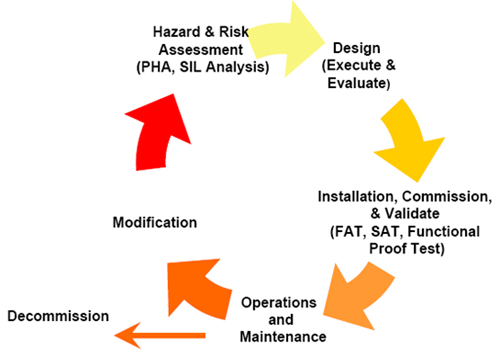

La IEC61508 define los requisitos para funcionalidad e integridad de un sistema. Los requisitos de funcionalidad se basan en el proceso y los de integridad se vuelven a la confiabilidad, definida como el Nivel de Integridad de Seguridad (SIL). Existen 4 niveles discretos y que tienen 3 importantes propiedades:

- Aplicable a la total función de seguridad;

- Cuanto mayor el nivel de SIL, mas rígidos son los requisitos;

- Aplicables a los requisitos técnicos y no técnicos

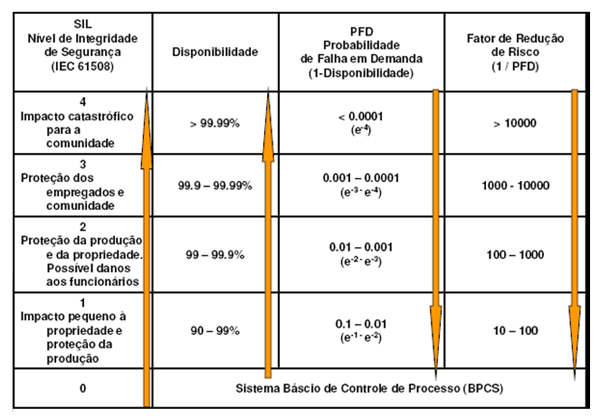

Tabla 1 – Niveles de SIL

Como interpretar el nivel SIL? Hemos visto que el nivel SIL es una medida de integridad de un SIS y podemos interpretarlo básicamente de dos maneras:

1) Teniéndose en cuenta la reducción de riesgo y la tabla 1:

- SIL1: reducción de riesgo >= 10 y <=100

- SIL2: reducción de riesgo >= 100 y <=1000

- SIL3: reducción de riesgo >= 10000 y <=10000

- SIL4: reducción de riesgo >= 10000 y <=100000

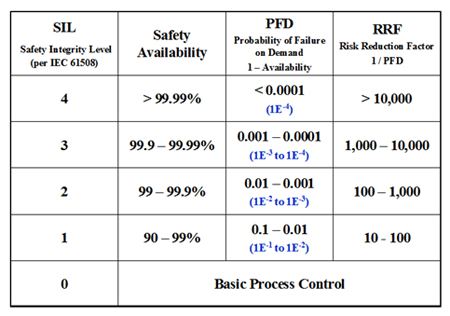

2) Interpretando la tabla 2, donde, por ejemplo, SIL 1 significa bajo riesgo de accidente o algo indeseable, y que el SIS tiene 90%, o más, una posibilidad de fallo.

Tabla 2 – Niveles de SIL y SFF según la tolerancia a fallo de hardware

Tabla 2 – Niveles de SIL y SFF según la tolerancia a fallo de hardware

La evaluación de SIL ha crecido en los últimos años principalmente en aplicaciones químicas y petroquímicas. Se puede asimismo expresar la necesidad del nivel SIL en función del probable impacto en la planta y en la comunidad:

"4" – Impacto catastrófico a la comunidad.

"3" – Protección de los empleados y la comunidad.

"2" – Protección de la producción y de la propiedad. Posibles daños a los empleados.

"1" – Impacto pequeño a la propiedad y protección a la producción.

Figura 3 – SIL en función del probable impacto en la planta y en la comunidad

Figura 3 – SIL en función del probable impacto en la planta y en la comunidad

Este análisis es insatisfactorio pues es difícil clasificar lo que sea un impacto pequeño y un impacto grande. Hay varios métodos de identificación de los riesgos:

- Técnica de HAZOP (Hazard and Operability Study) donde se identifican los riesgos y si son necesarios niveles de SIL mayores;

- Técnica de Listas de Chequeo;

- Técnica de FMEA (Modos de Fallos y sus Efectos), que analiza el fallo de cada equipo y componente del circuito de control.

En términos de nivel SIL, cuanto mayor es el nivel exigido, mayor será el costo, debido a las especificaciones más complejas y estrictas de hardware y software. Normalmente la elección del SIL de cada función de seguridad está asociada a la experiencia de los profesionales, pero se puede optar por el análisis de la matriz de HAZOP o aún el Análisis de Capas de Protección (LOP – Layers of Protection), que abarcan la política, los procedimientos, las estrategias de seguridad y la instrumentación.

Siguen algunas etapas y detalles del Análisis de Riesgos:

- Identificación de riesgos potenciales

- Iniciar con HAZOP (Estudio de Peligro y Problemas Operacionales).

- La empresa debe tener un grupo de especialistas en el proceso y sus riesgos.

- Se pueden aplicar diversas tecnologías como PHA (Proceso de Análisis de Peligros), HAZOP para identificación de riesgos, HAZOP modificado, consecuencias de accidentes, matriz de riesgos o análisis cuantitativo para identificación del nivel de seguridad deseado.

- Las normas sugieren metodologías para identificación de SIL.

- Los métodos disponibles son cualitativos, cuantitativos o semi-cuantitativos.

- Determinar el SIL adecuado al SIS, cuyo riesgo inherente al proceso debe ser igual o inferior al nivel de riesgo aceptable, garantizando la seguridad necesaria a la operación de la planta.

- Evaluar la probabilidad de riesgo potencial relacionado a fallo de equipos y/o errores humanos.

- Evaluar los riesgos potenciales y las consecuencias de los impactos de eventos.

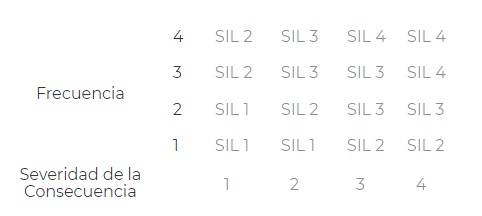

Tabla 4 – Ejemplo de Matriz de Riesgos

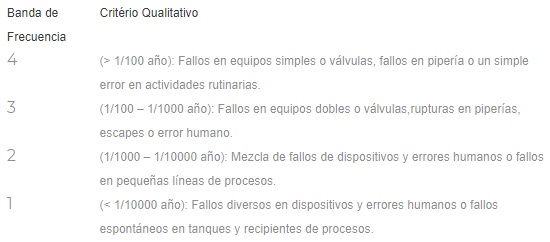

Tabla 5 – Banda de Frecuencia – Criterio Cualitativo

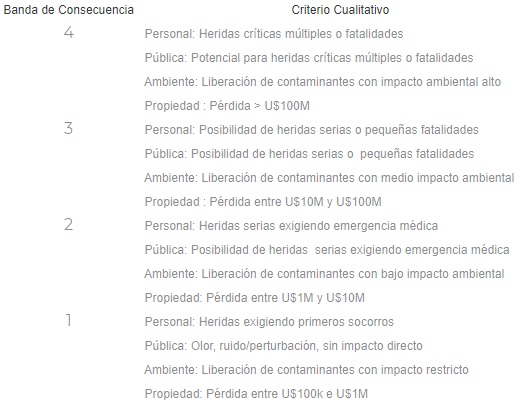

Tabla 6 – Banda de Consecuencia – Criterio Cualitativo

Tabla 6 – Banda de Consecuencia – Criterio Cualitativo

Algunos términos y conceptos involucrados en sistemas de seguridad

- Demanda: toda condición o evento que genera necesidad de actuación de un sistema de seguridad

- PFD (Probabilidad de Fallo en Demanda): indicador de confiabilidad apropiado para sistemas de seguridad

- MTBF es una medida básica de la confiabilidad en artículos sujetos a reparos de un equipo. Puede expresarse en horas o años. Se usa comúnmente en análisis de confiabilidad y sustentabilidad en sistemas.

- MTBF: se puede calcular por la siguiente fórmula: MTBF = MTTR + MTTF

Donde:

- MTTR = Tiempo Medio entre Reparaciones

- MTTF = Tiempo Medio entre Fallas = inverso de la suma de todas las tasas de fallos

- SFF = Safe Failure Fraction, es la fracción de todas las tasas de fallos de un equipo que resulta en un fallo seguro o fallo no seguro, pero diagnosticada.

- Tipos de fallos analizados en un FMDEA (Failure Modes, Effects and Diagnostic Análisis):

- Dangerous Detected (DD): fallo detectable y que puede llevar a un error más grande que 2% en la salida.

- Dangerous Undetected (DU): fallo no detectable que puede llevar a un error más grande que 2% en la salida.

- Safe Detected (SD): fallo detectable que no afecta la variable medida, pero lleva la corriente de salida a un valor seguro y avisa el usuario.

- Safe Undetected (SU): en este caso hay un problema en el equipo, pero no se logra detectarlo, con la salida funcionando con éxito dentro de un límite de 2% de tolerancia de seguridad. Si esta tolerancia es usada como parámetro de proyecto, se puede ignorar el fallo.

- Diagnostic Annunciation Failure (AU): un fallo que no tiene impacto inmediato, pero una ocurrencia puede llevar el equipo a una condición de riesgo.

Se pueden aún identificar los siguientes fallos:

- Fallos aleatorios: Un fallo espontáneo de componente (hardware). Los fallos aleatorios pueden ser permanentes (existentes hasta ser eliminados) o intermitentes (ocurren en determinadas circunstancias y desaparecen en seguida).

- Fallos de Sistemas: Un fallo oculto dentro del proyecto o montaje (hardware o normalmente software) o fallos debido a errores (incluyéndose engaños u omisiones) en las actividades de ciclo de actividades de seguridad que provocan fallo del SIS en ciertas circunstancias, bajo combinaciones de entradas o determinada condición ambiental.

- Fallo en modo común.

- Defecto en modo común: Una única causa que puede provocar fallos en varios elementos del sistema.

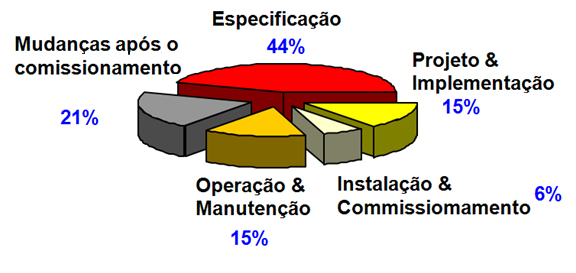

Figura 2 – Estudio sobre las causas de accidentes con

Figura 2 – Estudio sobre las causas de accidentes con

sistemas de control HSE – Health and Safety Executive

Conclusión

En términos prácticos lo que se busca es la reducción de fallos y la consecuente reducción de paradas del proceso y riesgos de operación. Se busca el aumento de la disponibilidad de funcionamiento y, en términos de proceso, la minimización de la variabilidad con el aumento directo de la rentabilidad.

En el próximo artículo veremos más detalles sobre Sistemas de Ingeniería de Confiabilidad y algunos cálculos.

>> >> Si requiere más información, contáctenos vía mail a: info@escoarg.com.ar, o telefonicamente: (11) 2120-4500.